Вірус CRYPTED000007 - як розшифрувати файли та видалити здирника. Про оновлення Windows від вірусу-шифрувальника WannaCry Інструкція захисту комп'ютера та даних у ньому від зараження

Продовжує свою пригнічуючу ходу по Мережі, заражаючи комп'ютери та шифруючи важливі дані. Як захиститися від шифрувальника, захистити Windows від здирника – чи випущені латки, патчі, щоб розшифрувати та вилікувати файли?

Новий вірус-шифрувальник 2017 Wanna Cryпродовжує заражати корпоративні та приватні ПК. У щерб від вірусної атаки налічує 1 млрд доларів. За 2 тижні вірус-шифрувальник заразив щонайменше 300 тисяч комп'ютерівнезважаючи на попередження та заходи безпеки.

Вірус-шифрувальник 2017, що це- Як правило, можна «підчепити», здавалося б, на найнешкідливіших сайтах, наприклад, банківських серверах з доступом користувача. Потрапивши на жорсткий диск жертви, шифрувальник «осідає» у системній папці System32. Звідти програма відразу відключає антивірус і потрапляє до «Автозапуску». Після кожного перезавантаження програма-шифрувальник запускається до реєструпочинаючи свою чорну справу. Шифрувальник починає завантажувати собі подібні копії програм типу Ransom та Trojan. Також нерідко відбувається самореплікація шифрувальника. Процес цей може бути миттєвим, а може відбуватися тижнями – доти, доки жертва помітить недобре.

Шифрувальник часто маскується під звичайні картинки, текстові файли., Але сутність завжди одна - це виконувані файли з розширенням.exe, .drv, .xvd; іноді – бібліотеки.dll. Найчастіше файл несе цілком невинне ім'я, наприклад « документ. doc», або « картинка.jpg», де розширення прописано вручну, а істинний тип файлу прихований.

Після завершення шифрування користувач бачить замість знайомих файлів набір «рандомних» символів у назві та всередині, а розширення змінюється на досі невідоме - .NO_MORE_RANSOM, .xdataта інші.

Вірус-шифрувальник 2017 Wanna Cry - як захиститися. Хотілося б відразу відзначити, що Wanna Cry – скоріше збірний термін всіх вірусів шифрувальників і здирників, оскільки останнім часом заражав комп'ютери найчастіше. Отже, мова піде про з захистіть від шифрувальників Ransom Ware, яких безліч: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Як захистити Windows від шифрувальника. – EternalBlue через протокол SMB портів.

Захист Windows від шифрувальника 2017 – основні правила:

- оновлення Windows, своєчасний перехід на ліцензійну ОС (примітка: версія XP не оновлюється)

- оновлення антивірусних баз та файрволлів на вимогу

- гранична уважність при завантаженні будь-яких файлів (милі «котики» можуть обернутися втратою всіх даних)

- резервне копіювання важливої інформації на змінний носій.

Вірус-шифрувальник 2017: як вилікувати та розшифрувати файли.

Сподіваючись на антивірусне програмне забезпечення, можна забути про дешифратора на деякий час. У лабораторіях Касперського, Dr. Web, Avast!та інших антивірусів поки не знайдено рішення щодо лікування заражених файлів. На даний момент є можливість видалити вірус за допомогою антивірусу, але алгоритмів повернути всі «на круги своя» поки що немає.

Деякі намагаються застосувати дешифратори типу утиліти RectorDecryptorале це не допоможе: алгоритм для дешифрування нових вірусів поки не складено. Також абсолютно невідомо, як поведеться вірус, якщо він не видалений, після застосування таких програм. Часто це може обернутися стиранням всіх файлів – для науки тим, хто не хоче платити зловмисникам, авторам вірусу.

На даний момент найефективнішим способом повернути втрачені дані – це звернення до тих. підтримку постачальника антивірусної програми, яку ви використовуєте. Для цього слід надіслати листа або скористатися формою для зворотного зв'язку на сайті виробника. У вкладення обов'язково додати зашифрований файл і, якщо така є копія оригіналу. Це допоможе програмістам у складанні алгоритму. На жаль, для багатьох вірусна атака стає повною несподіванкою, і копій немає, що в рази ускладнює ситуацію.

Кардіальні методи лікування Windows від шифрувальника. На жаль, іноді доводиться вдаватися до повного форматування вінчестера, що тягне повну зміну ОС. Багатьом спаде на думку відновлення системи, але це не вихід – навіть є «відкат» дозволить позбавитися вірусу, то файли все одно залишаться зашированими.

По всьому світу прокотилася хвиля нового вірусу-шифрувальника WannaCry (інші назви Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), який зашифровує документи на комп'ютері і вимагає 300-600 USD за їхнє декодування. Як дізнатися, чи заражено комп'ютер? Що потрібно зробити, щоб не стати жертвою? І що зробити, щоб вилікуватись?

Після встановлення оновлень комп'ютер потрібно буде перевантажити.

Як вилікується від вірусу-шифрувальника Wana Decrypt0r?

Коли антивірусна утиліта виявить вірус, вона або видалить його відразу, або запитає у вас лікувати чи ні? Відповідь – лікувати.

Як відновити зашифровані файли Wana Decryptor?

Нічого втішного зараз повідомити не можемо. Поки інструмента розшифровування файлів не створили. Поки що залишається лише почекати, коли дешифрувальник буде розроблено.

За даними Брайана Кребса (Brian Krebs), експерта з комп'ютерної безпеки, наразі злочинці отримали лише 26'000 USD, тобто лише близько 58 осіб погодилося заплатити викуп здирникам. Чи відновили вони свої документи, ніхто не знає.

Як зупинити поширення вірусу в мережі?

У випадку з WannaCry вирішенням проблеми може стати блокування 445 порту на Firewall (міжмережевий екран), через яке відбувається зараження.

Згідно з першими повідомленнями, активований у вівторок зловмисниками вірус-шифрувальник був віднесений до вже відомого сімейства здирників Petya, проте пізніше з'ясувалося, що йдеться про нове сімейство шкідливого ПЗ з функціональністю, що істотно відрізняється. "Лабораторія Касперського" назвала новий вірус ExPetr.

«Проведений нашими експертами аналіз показав, що жертви спочатку не мали шансів повернути свої файли. Дослідники «Лабораторії Касперського» проаналізували ту частину коду зловреда, яка пов'язана із шифруванням файлів, і з'ясували, що після того, як диск зашифрований, творці вірусу вже не мають можливості розшифрувати його назад», - повідомляє лабораторія.

Як зазначають у компанії, для розшифровки потрібний унікальний ідентифікатор конкретної установки трояна. У раніше відомих версіях подібних шифрувальників Petya/Mischa/GoldenEye ідентифікатор установки містив інформацію, необхідну для розшифровки. У випадку ExPetr цього ідентифікатора немає. Це означає, що творці зловреда не можуть отримувати інформацію, яка потрібна для розшифровування файлів. Іншими словами, жертви здирника не мають можливості повернути свої дані, пояснює «Лабораторія Касперського».

Вірус блокує комп'ютери та вимагає 300 доларів у біткоїнах, повідомили РІА Новини у компанії Group-IB. Атака розпочалася у вівторок близько 11.00. За даними ЗМІ, на 18.00 середи биткоин-гаманець, який був зазначений для переказу коштів здирникам, отримав дев'ять перекладів. З урахуванням комісії за перекази постраждалі перевели хакерам близько 2,7 тисяч доларів.

У порівнянні з WannaCry цей вірус визнаний більш руйнівним, оскільки поширюється кількома методами – за допомогою Windows Management Instrumentation, PsExec та експлойту EternalBlue. Крім того, в шифрувальник впроваджено безкоштовну утиліту Mimikatz.

Число користувачів, атакованих новим вірусом-шифрувальником "новий Petya" досягло 2 тисяч, повідомили в середу в "Лабораторії Касперського", що розслідує хвилю заражень комп'ютерів.

За даними антивірусної компанії ESET, атака почалася з України, яка найбільше постраждала від неї. Згідно з рейтингом компанії за країнами, які постраждали від вірусу, на другому місці після України – Італія, на третьому – Ізраїль. До першої десятки також увійшли Сербія, Угорщина, Румунія, Польща, Аргентина, Чехія та Німеччина. Росія в цьому списку посіла 14 місце.

Крім того, в компанії Avast розповіли, які саме операційні системи найбільше постраждали від вірусу.

На першому місці опинилася Windows 7 – 78% від усіх заражених комп'ютерів. Далі слідують. Windows XP (18%), Windows 10 (6%) і Windows 8.1 (2%).

Таким чином, WannaCry практично нічого не навчив світову спільноту - комп'ютери так і залишилися незахищеними, системи не були оновлені, а зусилля Microsoft з випуску патчів навіть для застарілих систем просто зникли задарма.

12 квітня 2017 року з'явилася інформація про стрімке поширення по всьому світу вірусу-шифрувальника під назвою WannaCry, що можна перекласти як «Хочеться плакати». У користувачів з'явилися питання оновлення Windows від вірусу WannaCry.

Вірус на екрані комп'ютера виглядає так:

Негативний вірус WannaCry, який все шифрує

Вірус шифрує всі файли на комп'ютері і вимагає викуп на гаманець Біткоїна в сумі 300 $ або 600 $ для розшифровки комп'ютера. Зараження зазнали комп'ютери в 150 країнах світу, найбільше постраждала – Росія.

Мегафон, РЗ, МВС, МОЗ та інші компанії впритул зіткнулися з цим вірусом. Серед постраждалих є й прості користувачі Інтернету.

Перед вірусом майже всі рівні. Різниця, мабуть, у тому, що в компаніях вірус поширюється по всій локальній мережі всередині організації та миттєво заражає максимально можливу кількість комп'ютерів.

Вірус WannaCry шифрує файли на комп'ютерах, які використовують Windows. У компанії Microsoft ще в березні 2017 року було випущено оновлення MS17-010 для різних версій Windows XP, Vista, 7, 8, 10.

Виходить, що ті, у кого налаштовано автоматичне оновлення Windows, знаходяться поза зоною ризику для вірусу, оскільки своєчасно отримали оновлення та змогли його уникнути. Не беруся стверджувати, що так воно є насправді.

Мал. 3. Повідомлення під час встановлення оновлення KB4012212

Оновлення KB4012212 після встановлення вимагало перезавантаження ноутбука, що мені не дуже сподобалося, бо невідомо, чим це може закінчитися, але куди подітися користувачеві? Втім, перезавантаження пройшло нормально. Отже, живемо спокійно до наступної вірусної атаки, а такі атаки будуть – сумніватися, на жаль, не доводиться.

У будь-якому випадку, важливо мати , щоб було звідки відновлювати операційну систему та свої файли.

Оновлення Windows 8 від WannaCry

Для ноутбука з ліцензійною Windows 8 було встановлено оновлення KB 4012598

12 травня стало відомо про вірус-шифрувальника, який поширюється з рекордною швидкістю: за одні вихідні він заразив понад 200 тис. комп'ютерів у 150 країнах світу. Після цього поширення вірусу було зупинено, проте вже за день з'явилося ще кілька версій вірусу та його поширення продовжується. Тому ми публікуємо відповіді на деякі питання, які загалом розкажуть про те, що це за вірус, звідки він узявся і допоможуть вам захистити свій комп'ютер.

Кузьмич Павло Олексійович,директор лабораторії комп'ютерної криміналістики при Університеті ІТМО.Чи вірус вірусів комп'ютери та інші пристрої індивідуальних користувачів?

Так, вірус може заражати комп'ютери користувачів. Швидше за все, співробітники тих організацій, де зафіксували зараження, використовували комп'ютери для отримання пошти та «серфінгу» в інтернеті і, не переконавшись у безпеці отриманих листів та сайтів, завантажили на них шкідливе програмне забезпечення. Такий спосіб шахрайства не можна назвати новим: проблема так званих вірусів-шифрувальників актуальна вже кілька років, причому ціну 300 доларів можна вважати цілком "гуманною". Так, до нас до лабораторії півтора року тому звернулася одна організація, у якої за розшифровку лише одного файлу з клієнтами зловмисники вимагали 700 доларів США у тих же біткоїнах.

Що зробити, щоби не потрапити під дію вірусу?

По-перше, уважно ставитись до того, куди заходиш в інтернеті. По-друге, уважно дивитися пошту і, перед тим як відкривати будь-які файли в листах, переконатися, що це не шахрайський лист. Дуже часто віруси розповсюджуються у файлах, доданих до листів нібито від Ростелекому, де співробітник нібито надсилає рахунок на оплату. Часто почали надходити такі ж шахрайські листи від імені Ощадбанку, а також судових приставів. Щоб не стати жертвою зловмисників, варто уважно дивитися, куди веде посилання в листі, а також яке розширення має файл, доданий до листа. Та й важливо хоча б іноді робити резервні копії важливих документів на окремі знімні носії.

Чи це означає, що зараз заблоковані всі бази атакованих організацій? Чи зможуть ними скористатися зловмисники у своїх цілях? Чи постраждають персональні дані із цих баз?

Думаю, що говорити про блокування роботи, звичайно, не варто: швидше за все це проблема окремих робочих місць. Однак той факт, що співробітники різних відомств використовують робочі комп'ютери не лише для роботи в інтернеті, насторожує. Цілком можливо, що таким чином могли бути скомпрометовані конфіденційні відомості їхніх клієнтів – у разі комерційних організацій, а також великі обсяги персональних даних – у випадку з відомствами державними. Варто сподіватися, що на даних комп'ютерах такі відомості не оброблялися.

Чи позначиться ситуація на абонентах "Мегафона"? Чи небезпечно користуватися мобільним інтернетом?

Швидше за все, ні, оскільки інфраструктурні елементи мережі, безумовно, захищені від таких атак. Більш того, з високою ймовірністю можна говорити про те, що даний вірус розрахований на вразливості в операційній системі виробництва компанії Microsoft, а мережеве обладнання в переважній більшості управляється або власною операційною системою, або операційними системами сімейства Linux.

Що відбувається, коли вірус потрапляє до системи? Як зрозуміти, що комп'ютер заражений?

Найчастіше зараження та активна фаза роботи вірусу – шифрування даних – проявляється у вигляді значного зниження продуктивності комп'ютера. Це є наслідком того, що шифрування є вкрай ресурсомістким процесом. Також це можна помітити при появі файлів з незрозумілим розширенням, але зазвичай на цьому етапі вже пізно робити якісь дії.

Чи можна буде відновити заблоковані дані?

Найчастіше відновити неможливо. Раніше ключ був єдиним на всіх заражених, але після того, як вірус був спійманий та розшифрований, а типові коди стали широко відомими (їх можна знайти на форумах виробників антивірусного програмного забезпечення), зловмисники почали шифрувати щоразу інформацію новим ключем. До речі, застосовують віруси складний варіант шифру: найчастіше це асиметричне шифрування, і зламати такий шифр дуже складно, вкрай затратно за часом та ресурсами, що фактично стає неможливим.

Як довго вірус поширюватиметься інтернетом?

Думаю, що до того моменту, поки його автори його поширюватимуть. А це відбуватиметься, поки розповсюджувачів не зловлять правоохоронні органи або поки користувачі не перестануть відкривати листи з вірусами і не почнуть уважніше ставитись до своїх дій в інтернеті.

Григорій Шаблін,вірусний аналітик, експерт у галузі інформаційної безпеки Університету ІТМО, переможець міжнародних змагань із захисту комп'ютерної інформації (обережно: програмістська лексика!).

Зловмисники використовують уразливість у протоколі SMB MS17_010 – патч вже на серверах Microsoft. Ті, хто не поновився, можуть потрапити під роздачу. Але, можна сказати, ці користувачі самі винні - вони використовували піратське програмне забезпечення або не оновлювали Windows. Мені самому цікаво, як розвиватиметься ситуація: схожа історія була з багою MS08_67, її тоді використав черв'як Kido, і тоді теж багато хто заразився. Що можна порадити зараз: потрібно або вимкнути комп'ютер або оновити Windows. Очікується, що багато антивірусних компаній конкуруватимуть за право випустити утиліту розшифровки. Якщо їм вдасться це зробити, це буде яскравий PR-хід, а також можливість заробити хороші гроші. Не факт, що вдасться відновити всі заблоковані файли. Цей вірус може проникнути будь-куди через те, що багато комп'ютерів ще не оновлено. До речі, цей експлойт було взято з архіву, який "злили" у Агентства національної безпеки (АНБ) США, тобто це приклад того, як можуть діяти спецслужби в будь-якій екстреній ситуації.

За повідомленням прес-служби університету ІТМО

Останні матеріали сайту

Відео

Як зібрати всі соціальні мережі в одному додатку Одна програма для всіх соцмереж

Я, як і кожен нормальний користувач Мережі, маю більше одного, а точніше більше двох точно облікових записів у різних соціальних мережах. Десь веду активну діяльність, а десь обмежуюсь роллю спостерігача, а про якісь свої позивні вже й добре

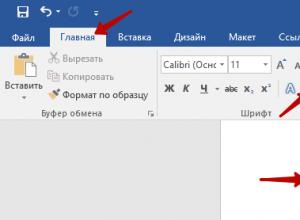

Windows 8

Три способи швидкого накладання картинок

Відомо, що розміщувати на своєму сайті потрібно лише унікальний контент, щоб блог мав шанси на нормальне просування в пошукових системах. І це стосується не лише тексту, а й зображень. Якщо з текстом все дуже ясно, тобто. беремо і пишемо

Програми

Samsung представила GALAXY Tab S - перші у світі планшети з Super AMOLED дисплеєм

Вже багато років Samsung намагається перемогти Apple на ринку планшетів. У 2010 році компанія випустила лінійку планшетів з прицілом на ринок iPad і деякі з них були настільки схожі на техніку Apple, що виявилися одними з головних героїв судових разів.

Браузери

Чим відкрити PSD онлайн. Як відкрити PSD-файл? Недоліки PSD розширення

Photoshop, безумовно, найкращий редактор для роботи з файлом у форматі PSD. Він зберігає всю історію перетворень, щоб ви могли будь-якої миті закрити і відновити роботу пізніше. Складність тут у тому, що ліцензійний Photoshop() - дуже дороге задоволення.

Комп'ютер

Як видалити фон у фотошопі – найпростіші способи

На сьогоднішній день із програмою Microsoft Office Word незнайомий хіба що людина зовсім далека від комп'ютерної техніки. Безумовно, це найкращий текстовий редактор. Ним користуються школярі – підготовка рефератів, студенти – дипломні роботи, працівники офі

Соціальні мережі

Які найкращі поштовики для хорошого заробітку?

Заробіток на поштовиках коштує біля джерел інтернет реклами, але актуальний і сьогодні. Сайти поштовики надсилають вам оплачувані листи з рекламою, ви можете читати їх з електронної скриньки будь-якої поштової програми, а можете зі свого облікового запису на сайті поштовику.